Hoe hackers werknemers overtuigen om verschillende vormen van malware op hun apparaten te installeren

Verschillende groepen en individuen proberen werknemers van bedrijven ertoe te brengen spyware, adware, malware of virussen te installeren op hun computerapparatuur, zoals laptops, notebooks en desktopcomputers. Deze apparaten zijn kwetsbaar omdat ze complexe besturingssystemen draaien die niet zijn afgeschermd als een mobiel apparaat.

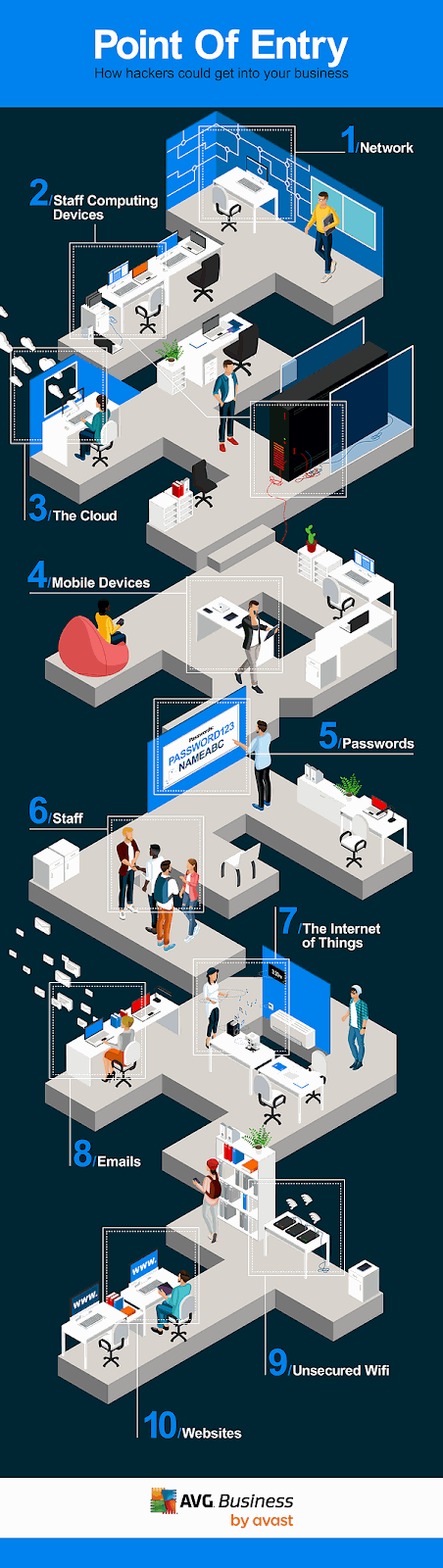

Bekijk deze infographic voor een gedetailleerd overzicht van de veelgebruikte toegangspunten van hackers tot bedrijfsnetwerken.

Waar komen hackers binnen?

Een veelgebruikt toegangspunt voor malware voor desktops/notebooks is rechtstreeks van internet. De twee gebruikte methoden zijn:

Drive-by download: een programma dat automatisch naar je computer wordt gedownload zonder toestemming of dat je dit weet. Drive-by's treden op wanneer misbruik wordt gemaakt van een kwetsbaarheid in de webbrowser of een browser-plug-in.

Social engineering: de gebruiker wordt misleid om een download van internet te accepteren die eigenlijk malware is.

Een ander veelgebruikt toegangspunt is via e-mail. Het openen van bijlagen die malware of een malware-installatieprogramma zijn, is de meest voorkomende infectiemethode via e-mail.

Ten slotte kunnen USB-sticks worden geconfigureerd om automatisch een programma uit te voeren wanneer ze worden geopend. Onbekende thumbdrives die zijn gevonden of ontvangen van een onbekende bron, kunnen en zullen af en toe malware bevatten die automatisch infecteren wanneer de thumbdrive wordt geplaatst.

Dit onderwerp is vooral belangrijk omdat mensen deze eindpuntmachines gebruiken om veel gegevens en intellectueel eigendom (IP) op te slaan. Een deel wordt opgeslagen op servers en/of de cloud, maar niet allemaal. Zodra een stukje malware zich op je pc/desktop/notebook bevindt, kan het worden uitgevoerd en dingen met je gegevens gaan doen.

Wat servers nog kwetsbaarder maakt, is het feit dat ze vaak applicaties hebben die services over het netwerk leveren en deze services kunnen worden aangetast, en zo meerdere machines beïnvloeden of infecteren. Eenmaal in één machine kan malware andere gekoppelde machines op hetzelfde netwerk crawlen en infecteren.

Jouw server loopt mogelijk het risico op hackers omdat deze het doelwit is van vele soorten aanvallen. Bijvoorbeeld: veel servers die kritieke gegevens voor websites en services opslaan, gebruiken SQL ('gestructureerde querytaal' - een programmeertaal die wordt gebruikt om met databases te communiceren) om de gegevens in hun databases te beheren. Een SQL-injectie-aanval maakt gebruik van kwaadaardige code om de server ertoe te brengen informatie vrij te geven die het normaal niet zou doen.

Een netwerk is een verzameling computers, servers, netwerkapparaten en/of andere apparaten die met elkaar zijn verbonden. Hoewel dit wordt gedaan om het gemakkelijk delen van gegevens mogelijk te maken, stelt het ook meerdere aanvalsvectoren open voor bedreigingen.

Het netwerk wordt doorgaans gebruikt als transportmechanisme voor malware die eenmaal binnen is, maar er zijn ook bedreigingen die direct van buitenaf aanvallen.

Zo is er een brede en angstaanjagende reeks netwerkbeveiligingsaanvallen die het netwerk gebruiken om de apparaten van je bedrijf te bereiken. Het is essentieel om jouw netwerk te beschermen tegen externe of interne aanvallen.

Cloudcomputing is gunstig geweest voor de meeste bedrijven, omdat de toegang een verhoogde efficiëntie van collaboratief werken en het leveren van onder meer digitale activa mogelijk maakt. Maar met gemak komen gevaren.

Door je privé- en/of gevoelige gegevens buiten een afgesloten box – buiten je eigen netwerk – op te slaan, is deze kwetsbaar voor hackers.

De cloud kan je blootstellen aan datalekken (diefstal), gegevensverlies en het kapen van diensten. Om dit nog gevaarlijker te maken, zijn veel gebruikers-inloggegevens te zwak.

Cyberbeveiliging van goede kwaliteit en twee factor authenticatie zijn essentieel.

Dit is een belangrijke manier waarop hackers toegang krijgen tot jouw activa, zowel intern als in de cloud, dus het is essentieel om je wachtwoorden te beschermen. Hoewel het invoeren van een strikt bedrijfswachtwoordbeleid een goede zakelijke praktijk is, is het niet altijd voldoende. Gebruik een veilige wachtwoordbeheerder in combinatie met dit beleid en je bent veiliger.

Veel organisaties gebruiken multi-factor authenticatie om hun systemen verder te beveiligen.

De wildgroei van mobiele apparaten op de werkplek heeft nieuwe bedreigingen met zich meegebracht. Of je nu een BYOD-beleid hanteert (bring your own device) of bedrijfsapparatuur ter beschikking stelt voor het werk, je bedrijf staat open voor nieuwe risico's.

De grootste bedreiging komt van apparaten zonder pincode (of een zwakke pincode) die worden gestolen. En hoewel vaak niet veel gegevens op de apparaten staan, geven ze toegang tot bedrijfssystemen en software. Sterke wachtwoorden op mobiele apparaten zijn essentieel.

Een belangrijke uitdaging is om te zorgen dat de activiteit van de eigenaar veilig is. Als ze in hun eigen tijd per ongeluk toegang krijgen tot iets kwaadaardigs - via hun persoonlijke e-mail of een website - kunnen ze het hele bedrijf in gevaar brengen door toegang te verlenen aan hackers. Veel bedrijven adviseren hun personeel om geen openbare wifi te gebruiken als ze niet op kantoor zijn, omdat dit een belangrijk toegangspunt is voor hackers en malware.

Naast externe aanvallen maken veel bedrijven zich zorgen over interne bedreigingen van werknemers die misbruik maken van toegang: het stelen van gegevens of het opzettelijk beschadigen/infecteren van systemen. De acties van je personeel omvatten een reeks potentiële bedreigingen, omdat het vaak hun onvermogen is om een bedreiging te ontdekken waardoor hackers en malware in systemen en software kunnen komen. Social engineering-bedreigingen zijn ontworpen om mensen te misleiden en velen klikken op links in e-mails of openen bijlagen die hele netwerken infecteren. Wat dit moeilijker maakt, is dat veel medewerkers het niet weten, of hun fout proberen te verbergen.

De meeste bedrijven houden de software die hun mensen gebruiken nauwlettend in de gaten en staan het downloaden van gratis of ongeautoriseerde software of apps niet toe - een verstandige zet.

Veel organisaties trainen hun personeel nu om waakzaam te zijn en kwetsbaarheden en bedreigingen te herkennen.

Verbonden apparaten zijn een van de nieuwste nieuwe potentiële toegangspunten. Als je items hebt aangesloten, stel je je bedrijf mogelijk bloot aan cyberaanvallen. Het probleem is dat veel IoT-apparaten een slechte communicatie-implementatie hebben tussen het apparaat en de ondersteunende cloudservice. Dit kan veel apparaten kwetsbaar maken, waardoor aanvallers in sommige gevallen je IoT-apparaten kunnen overnemen voor verdere aanvallen of zelfs je bedrijf kunnen bespioneren - waar denkbeeldige camera's zijn aangesloten.

Niet alleen is privacy een belangrijk punt van zorg, maar hackers kunnen mogelijk je apparaten kapen en controle krijgen over wat die apparaten besturen.

E-mails zijn een veelvoorkomende bron van toegang, van phishing tot malware. E-mailphishing is een van de oudste en meest succesvolle hacktechnieken.

Aanvallers versturen massale e-mails vermomd als authentieke communicatie van een bank, abonnementsdienst of online betaalsite. De e-mail vertelt de ontvanger om hun accountgegevens te verifiëren door op een link te klikken. Het slachtoffer geeft inloggegevens aan en de hackers halen geld van die rekening of maken geld over naar die van hen.

Veel websites bevatten malware en andere bedreigingen, sommige zelfs zonder het te weten. Hackers kunnen inbreken op de website van een bedrijf, gegevens stelen (cross-site scripting) en/of deze gebruiken om malware en virussen in te zetten op nietsvermoedende bezoekers.

Buffer-overflow technieken worden gebruikt door hackers op hoog niveau die via online formulieren toegang krijgen tot klantgegevens. Hackers navigeren naar een online formulier en verstrekken overmatige gegevens in een formulierveld. Geavanceerde hackers kunnen vaak door het systeem breken met complexe coderegels om gegevens te stelen, schade aan te richten of de hacker een alternatief toegangspunt te bieden. Eenvoudige beveiligingstechnieken zijn vaak niet in staat om deze aanvallen te bestrijden.

Hoewel tweefactorauthenticatie een standaard wordt in het bedrijfsleven, wordt het niet langer aanbevolen. Het feit dat mensen denken dat 'het veilig is', betekent dat het vatbaar is voor social engineering-aanvallen. Van hackers is bekend dat ze zich op individuen richten en zeggen dat ze een app moeten downloaden om tweefactorauthenticatie uit te voeren, die vervolgens hun teksten controleert en wachtwoorden stelen wanneer ze op het tweede apparaat aankomen.

Onbeveiligde of openbare wifi kan net zo gevaarlijk zijn voor gebruikers als voor providers. Door je personeel of gasten onbeschermd internet aan te bieden, stel je je mogelijk ook bloot aan dreigingen van hackers.

Bescherm je bedrijf tegen deze bedreigingen en meer, door gebruik te maken van op abonnementen gebaseerde cyberbeveiligingssoftware.

Wil je meer weten over hoe jij jezelf en jouw klanten kan beschermen tegen hackers? Ga in gesprek met Portland. Onze adviseurs staan altijd voor je klaar en zijn gespecialiseerd in security. Je plant gemakkelijk een afspraak met een van hen in op deze MSP Support pagina of via onderstaande knop.